Suninatas 14번 문제입니다.

문제에 들어가보면 써니나타스의 패스워드를 알 수 있냐고 물어봅니다.

문제 파일을 다운받아보면

사용자 계정 정보가 들어 있는 passwd 파일과 shadow가 존재합니다.

해당 파일들을 확인해보면 가장 마지막에 써니나타스가 있는걸 확인 할 수 있습니다.

다음으로 shadow도 함께 확인해보면

써니나타스의 passwd는 암호화가 되어있습니다.

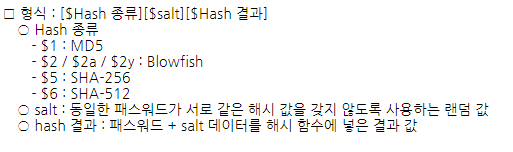

그런데 해당 *혹은 x가 아닌 구조는 처음봐서 구글에 shadow $6을 검색해보니

리눅스 shadow 구조

유닉스를 기반으로 파생된 모든 리눅스 시스템은 암호화된 패스워드를 포함하여 사용자 계정 정보를 /etc/passwd 파일에 보관합니다. 그러나 이 파일은 수정은 못하지만 누구나 볼 수 있습니다.

blog.plura.io

shadow의 전형적인 암호구조로 각각 hash 방식, 추가한값, 해쉬 값을 나타낸다고 합니다.

위 자료를 바탕으로 보면 써니나타스의 패스워드는

$6$QlRlqGhj$BZoS9PuMMRHZZXz1Gde99W01u3kD9nP/zYtl8O2dsshdnwsJT/1lZXsLar8asQZpqTAioiey4rKVpsLm/bqrX/$6 = SHA-512로

$QlRlqGhj 값을 추가해

$BZoS9PuMMRHZZXz1Gde99W01u3kD9nP/zYtl8O2dsshdnwsJT/1lZXsLar8asQZpqTAioiey4rKVpsLm/bqrX/ 값이

되었다는 것을 알 수 있습니다.

SHA-512는 복호화를 못하는 것으로 알고 있어 SHA-512복호화가 아닌

shadow 복호화를 키워드로 찾아보니

https://erev0s.com/blog/cracking-etcshadow-john/

Cracking /etc/shadow with John

Learn how to crack /etc/shadow file using John the Ripper.

erev0s.com

shadow를 복호화하는 John the Ripper 라는 툴이 있다고 합니다.

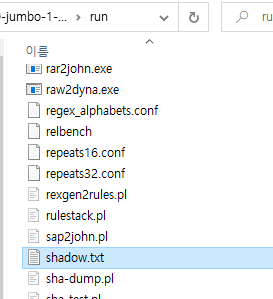

위의 자료를 토대로

shadow를 확인한 써니나타스의 값을 txt파일로 옮겨준뒤

해당 툴을 다운받아 복사한 txt파일을 john툴의 run폴더 아래에 넣어줍니다.

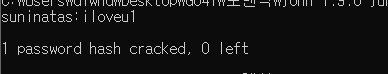

이후 다음 명령어를 실행시켜보면

john --show shadow.txt

써니나타스의 패스워드가 복호화된것을 확인할 수 있습니다.

해당 값을 써니나타스의 Auth에 인증해주면서 문제가 해결되었습니다.

iloveu1

'Wargame(DigitalForensic) > Suninatas Writeup' 카테고리의 다른 글

| [Suninatas] Game 26 Writeup (0) | 2023.08.24 |

|---|---|

| [Suninatas] Game 21 Writeup (0) | 2023.08.24 |

| [Suninatas] Game 19 Writeup (0) | 2023.08.24 |

| [Suninatas] Game 18 Writeup (0) | 2023.08.24 |

| [Suninatas] Game 15 Writeup (0) | 2023.08.24 |